Фахівці Microsoft розповіли як системним адміністраторам боротись з вразливістю Windows 10

Протягом доби після публікації інформації про уразливість CVE-2020-0796, Microsoft випустила патч KB4551762 для Windows 10 version 1903 і version 1909, а також Windows Server version 1903 і version 1909.

Уразливість CVE-2020-0796 в протоколі мережевої комунікації Microsoft Server Message Block 3.1.1 (SMBv3) дозволяє зламати SMB-сервер і SMB-клієнт під управлінням Windows 10 версії 1903, Windows Server версії 1903 (установка Server Core), Windows 10 версії 1909 і Windows Server версії 1909 (установка Server Core).

Щоб використовувати уразливість CVE-2020-0796 щодо сервера SMB, зловмисник, який не пройшов перевірку автентичності, може відправити спеціально створений пакет на сервер SMBv3. Щоб використовувати уразливість в SMB-клієнта, зловмисникові, що не пройшов перевірку автентичності, необхідно налаштувати шкідливий сервер SMBv3 і переконати користувача підключитися до нього. Використовуючи вразливість, зловмисники можуть створювати черв'яків і заражати групи комп'ютерів в локальній мережі від одного до іншого.

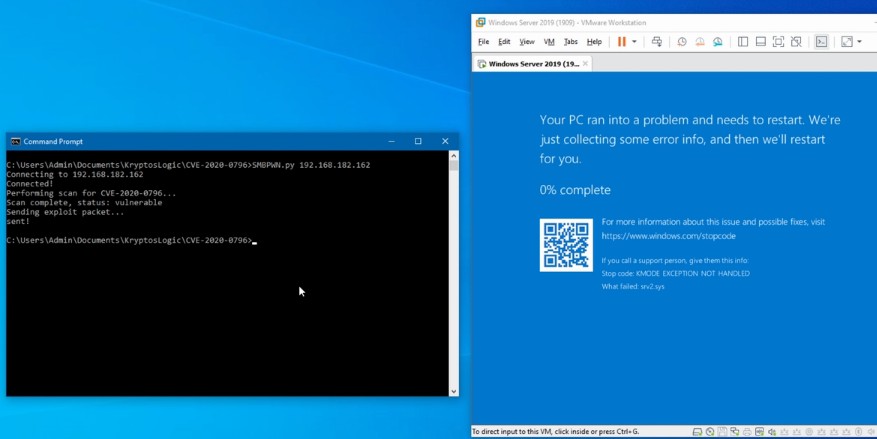

Фахівці компанії Kryptos Logic провели мережеве дослідження по цій уразливості і виявили, що в мережі Інтернет можна знайти близько 48 тис. хостів з відкритим SMB-портом, які вразливі для потенційних атак за допомогою CVE-2020-0796.

Згідно з інформацією видання ZDNet, в даний час в мережі з'явилися базові PoC-експлоїти для цієї уразливості, причому дослідники з Kryptos Logic навіть показали приклади з використанням уразливості CVE-2020-0796.

Microsoft рекомендує встановити оновлення KB4551762 в автоматичному або ручному режимі, так як воно не входило в щомісячне оновлення безпеки за березень 2020 року і спеціально зроблено для закриття уразливості CVE-2020-0796. Якщо в даний час немає можливості встановити оновлення KB4551762, то системним адміністраторам фахівці Microsoft рекомендують відключити стиск SMBv3, а також заблокувати TCP-порт 445.

На початку лютого 2020 роки команда Microsoft Exchange Team знову додатково нагадала системним адміністраторам про необхідність відключення тридцятирічного протоколу SMBv1 на серверах Exchange 2013/2016/2019 в Windows Server 2008 R2, Windows Server 2012 і вище.

«Щоб забезпечити кращий захист вашої організації Exchange від новітніх загроз (наприклад, від шкідливих програм Emotet, TrickBot або WannaCry), ми рекомендуємо відключити SMBv1, якщо він включений на вашому сервері Exchange (2013/2016/2019), так як ви втрачаєте ключові засоби захисту, пропоновані більш пізніми версіями SMB-протоколу», - радять фахівці Microsoft.

Читайте також:

- Нашестя змій на Закарпатті: небезпека чатує в будинках та на городах

- Найстрашніше попереду: чим слід уже робити запаси жителям Закарпаття на найближчий період?

- На Закарпатті вимикатимуть світло не тільки по графіку: де ще плануються додаткові відключення (ПЕРЕЛІК)

- Блокпости - не єдине обмеження: закарпатцям "врізали" ще одну заборону в період військового стану

- Поділитись:

- Twitter(X)

- Telegram

- Viber

Популярні послуги стали недоступними: українці втр...

У мобільному додатку "Дія" тимчасово при...

23.05.2024 11:40 334 0 ІТ і технології

InProject HUB представляє ТОП-10 професій у сфері ...

Дізнайтесь, разом з InProject HUB, які п...

28.05.2024 21:18 63 0 ІТ і технології

Штучний Інтелект: становлення епохи брехні

Нейромережі виявилися здатними до систем...

29.05.2024 05:54 88 0 ІТ і технології

"Їх милий лепет так кумедно слухати": вчені розгад...

Про що лепечуть малюки.

02.06.2024 13:35 139 0 ІТ і технології

Чергова "wow-новина" навколо "X(twitter): чим цьог...

У минулому X, раніше відома як Twitter, ...

05.06.2024 09:37 136 0 ІТ і технології